Nowości od Microsoft! Surface Pro 10 i Surface Laptop 6 już dostępne

Surface podjął pierwszy krok w kierunku umieszczenia Copilota na każdym biurku? To możliwe! Microsoft wprowadził na rynek dwa nowe urządzenia Surface Pro 10 i Surface Laptop 6. Oba mają osobny klawisz uruchamiający Copilota z poziomu klawiatury. Są też w pełni zoptymalizowane pod kątem sztucznej inteligencji. Co nowego znajdziemy w tych komputerach i jak biznes skorzysta na ich wprowadzeniu?

Nowe urządzenia od Microsoft robią wrażenie od pierwszego kontaktu. Są wyposażone w najnowsze procesory Intel® Core™ Ultra, które pozwalają lepiej, szybciej i efektywniej korzystać z mechanizmów sztucznej inteligencji. Microsoft dodał także nowe funkcje zabezpieczeń i ochrony, w tym uwierzytelnianie NFC. Dzięki temu z urządzeń mogą korzystać firmy, od których wymagane jest zachowanie wysokiego poziomu bezpieczeństwa.

Co istotne, Surface Laptop 6 jest 2 razy szybszy niż Laptop 5, a Surface Pro 10 działa nawet o 53% szybciej niż Pro 9. Robi wrażenie, prawda? Do tego Korzyści z integracji NPU obejmują funkcje AI, takie jak Efekty Studia Windows i Napisy na żywo, oraz możliwość dla firm i programistów do tworzenia własnych aplikacji i doświadczeń związanych z AI.

https://youtu.be/UeKQkKvVU5c?si=KzvH0w58f34A6wtQ

Surface Pro 10: Komputer stworzony dla biznesu wspieranego sztuczną inteligencją

Surface Pro 10 zapewnia maksymalną wydajność w lekkim, bezpiecznym urządzeniu, które dostosowuje się do każdego stylu pracy. Może pełnić rolę potężnego tabletu podczas spotkań terenowych oraz wszechstronnego laptopa w sali konferencyjnej.

Klawiatura. Dzięki wsparciu sztucznej inteligencji z Microsoft Copilot i innowacji w systemie Windows 11 Pro, Surface Pro 10 pozwala na wyjątkowo produktywną pracę. Do tego wygodniejszą! Klawiatura nie tylko ma dodatkowy klawisz Copilota, ale także większą czcionkę, wysoki kontrast i podświetlenie.

Wprowadzanie danych. Z Surface Pro można korzystać również za pomocą gestów, poleceń głosowych oraz instrukcji zapisanych przez Surface Slim Pen.

Wyświetlacz. Urządzenie posiada wyświetlacz o doskonałych parametrach. Jest o 33% jaśniejszy niż w poprzednich modelach. Ma specjalne powłoki antyrefleksyjne. Dodatkowo zapewnia wyższy kontrast. To oznacza pełen komfort pracy i w mocnym, sztucznym świetle w biurze, i na zewnątrz.

Kamera. Producent Surface Pro 10 wie, że pracownicy spędzają dużo czasu na wideokonferencjach prowadzonych między innymi w aplikacji Microsoft Teams. To dlatego w najnowszym modelu zamontował kamerę Ultrawide Studio. Dzięki temu Surface Pro 10 stał się pierwszym komputerem z systemem Windows z polem widzenia 114°, rejestrującym wideo w jakości 1440p i wykorzystującym efekty studia Windows oparte na sztucznej inteligencji. W rezultacie mówca zawsze znajduje się w kadrze podczas wideorozmów.

Bezpieczeństwo. Surface Pro 10 to komputer Secured-Core, który zapewnia użytkownikom wiodące w branży zabezpieczenia, tak potrzebne klientom biznesowym. Microsoft dodał nowe warstwy zabezpieczeń, aby chronić dane osób i firm. Włączył domyślnie mechanizmy bezpieczniejszego logowania, a także udostępnił zupełnie nowy czytnik NFC. Jego rolą jest ułatwienie bezpiecznego, bezhasłowego uwierzytelniania za pomocą kluczy NFC, takich jak YubiKey 5C NFC.

[caption id="attachment_6178" align="aligncenter" width="1200"] Najnowsze modele Microsoft Surface kupić u autoryzowanego partnera Surface – Integrity Partners[/caption]Surface Laptop 6: Moc i design w komputerze napędzanym AI

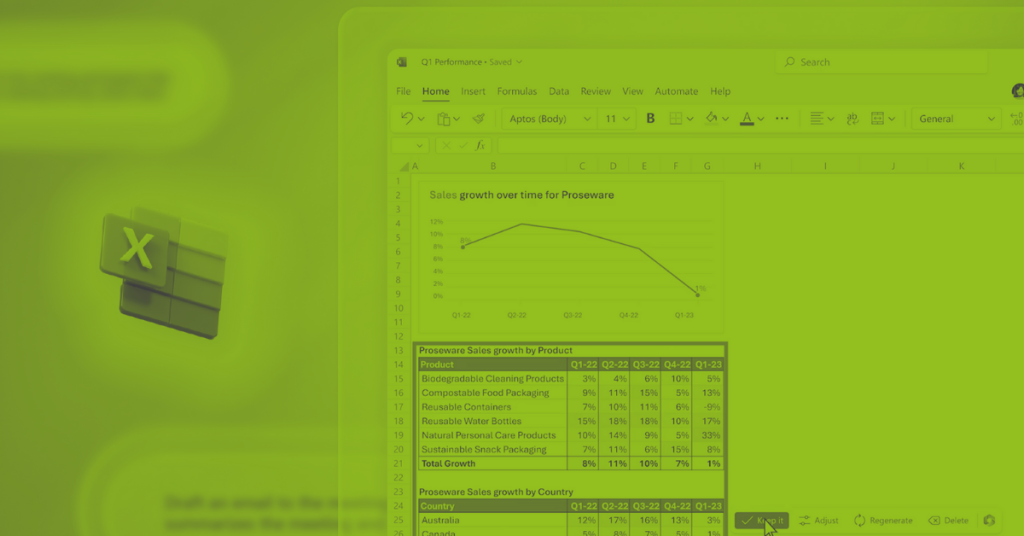

Surface Laptop 6 łączy w sobie wyjątkowy poziom wydajności i mocy oraz elegancki design. Stworzony do wymagającej pracy i dostępny w wersji 13.5” oraz 15”. Jego sercem jest procesor Intel® Core™ Ultra serii H. Dzięki odpowiednio dobranym parametrom dostępnym w Surface Laptop 6 jego użytkownicy mogą działać produktywnie w każdych warunkach. Nawet podczas pracy nad ogromnymi zestawami danych w Excelu, przy tworzeniu materiałów marketingowych w Adobe Photoshop czy budowaniu kluczowych aplikacji w Visual Studio.

Klawiatura. Nowy klawisz Copilot w Surface Laptop 6 ułatwia dostęp do mocy sztucznej inteligencji. Umożliwia szybkie uruchomienie Copilota w systemie Windows, co pomaga użytkownikom planować dzień, znaleźć dokument czy przeanalizować treść witryny internetowej.

Wyświetlacz. Firmy mogą wybrać 13,5-calowy lub 15-calowy ekran dotykowy PixelSense, który ułatwia przeglądanie i nawigację. Każdy w nich oferuje technologię antyrefleksyjną i adaptacyjną kolorystykę. Dzięki nim użytkownik wyraźnie widzi wyświetlaną treść w prawie każdych warunkach oświetleniowych.

Kamera. Surface Laptop 6 to także zupełnie nowa kamera, która rejestruje wideo w jakości 1080p i wykorzystuje efekty studia Windows oparte na sztucznej inteligencji. Wszystko po to, by każdy dobrze wyglądał podczas wideorozmów. Efekty studia Windows są aktywowane przez algorytmy uczenia maszynowego, które działają wydajnie na NPU, pozostawiając dużo mocy na uruchamianie innych krytycznych aplikacji, takich jak Microsoft Teams, na CPU i GPU.

Zrównoważony rozwój dla odpowiedzialnych firm

Surface Pro 10 jest wykonany z większej ilości materiałów pochodzących z recyklingu niż Surface Pro 9. Co ważne, jego obudowa składa się w minimum 72% z takich materiałów. Podobnie jest w przypadku Surface Laptop 6, który również przewyższa pod kątem recyklingu Surface Laptop 5. Jego obudowa natomiast składa się z minimum 25,5% materiałów pochodzących z recyklingu.

Oba urządzenia są jeszcze łatwiejsze w serwisowaniu i naprawie dzięki wbudowanym kodom QR, zapewniającym wygodny dostęp do przewodników serwisowych.

[caption id="attachment_6173" align="aligncenter" width="1200"] Nowości od Microsoft! Surface Pro 10 i Surface Laptop 6 już dostępne[/caption]Nowoczesne narzędzia dla IT

Całkowicie nowy Portal Zarządzania Surface pozwala monitorować urządzenia i efektywnie nimi zarządzać. Dzięki niemu firmy mogą także śledzić szacowany ślad węglowy związany z korzystaniem z komputerów, co pomaga im w osiągnięciu celów w obszarze zrównoważonego rozwoju.

Jeśli chcecie wspierać swoją pracę sztuczną inteligencją, działać efektywnie i bezpiecznie – nowe urządzenia od Microsoft z pewnością są dla Was!

Jesteś zainteresowany/a przedstawionym rozwiązaniem? Skontaktuj się z Integrity Partners – sprawdzonym integratorem rozwiązań cloud i cybersecurity.

Zarezerwuj termin w Microsoft Teams!

Napisz do nas: marketing@integritypartners.pl